Unter den Bedingungen der elektronischen Datenverarbeitung

gibt es kein belangloses personenbezogenes Datum mehr.

(Burkhard Schröder)

Jäger und Sammler heute.

Bedenkenswertes darüber, wie persönliche Daten erhoben und genutzt werden (könnten).

© Frank Weinreich

Im Folgenden lesen Sie einen Vortragstext über grundlegende Probleme des Datenschutzes, den ich als Freiheitsredner am 24.7.2008 in der Außenstelle Bocholt der Fachhochschule Gelsenkirchen im Rahmen der dortigen Campuswoche gehalten habe.

Einleitung

Liebe Datenträger,

ich danke Ihnen, dass Sie zu diesem Vortrag über Datenentstehung, -sammlung und Datenschutz gekommen sind. Warum ich mir erlaube, Sie als Datenträger anzureden? Weil der Mensch in modernen Gesellschaften genau das ist, er ist Träger einer Vielzahl von Daten und maschinell ausgewerteten und gespeicherten Merkmalen, die das Funktionieren von Verwaltungen und vielen Annehmlichkeiten des Lebens erst ermöglichen. Nur ist es eben so, dass die Generierung und Nutzung von Daten viel, sehr viel, über den Datenträger verrät und man sich doch fragen sollte, wie weit Staat, Wirtschaft und man selbst gehen will und darf, um das datenbasierte, reibungslose Funktionieren des Alltags zu ermöglichen.

Haben Sie gerade ein Handy dabei? Dann weiß ihre Telefongesellschaft, dass Sie sich in dieser Stunde hier aufhalten und eine kurze Recherche, die jede Privatperson bei Google durchzuführen in der Lage ist, würde genügen, um festzustellen, dass Sie sich gerade einen Vortrag über Datenschutz anhören. Und Ihre Telefongesellschaft, erst recht aber der Staat, der seit einiger Zeit Zugriff auf alle Daten Ihrer Telefongesellschaft hat, verfügt über sehr viel bessere Möglichkeiten der Recherche als Google. Es gibt Staaten, etwa die Volksrepublik China, wo Sie sich schon sehr verdächtig machen würden, wenn Sie einem Vortrag über Datenschutz zuhören.

Wahrscheinlich stecken in Ihrer Brief- oder Hosentasche auch EC- und Kreditkarte. Ihre Bank weiß, wo Sie mit der EC-Karte heute eingekauft haben und wenn Sie die Kreditkarte nutzten, weiß die Bank auch was Sie gekauft haben. Vielleicht war es Viagra in der Apotheke? Schon die zweite Flasche Schnaps im laufenden Monat? Nutzen darf diese Daten offiziell natürlich niemand, aber sie fallen an und liegen auf einer Unzahl von Festplatten herum. Wenn Sie zudem noch an einem Rabattprogramm wie Payback teilnehmen, teilen sich eine ganze Reihe von Unternehmen und Agenturen Ihre Einkaufs- und Bewegungsdaten. „Payback“ heißt ins Deutsche übersetzt übrigens soviel wie „heimzahlen“; wenn diese Daten in die falschen Hände geraten, kann man Ihnen damit ganz schön heimzahlen.

Aber anständige Bürger haben natürlich nichts zu verbergen! Vielmehr ist es ja so, dass man heute aufgrund der Segmentierung der Lebensverhältnisse sowie aufgrund der gebotenen Flexibilität und Multitaskingfähigkeit am Arbeitsmarkt aus sozialen, wie aus beruflichen Gründen Präsenz zeigen sollte, auffindbar sein muss und Daten über sich und seine Vorlieben und Fähigkeiten möglichst breit streuen sollte. Dabei helfen glücklicherweise Social Networking-Dienste wie SchülerVZ und StudiVZ, MySpace, Orkut oder Businessnetzwerke wie Xing, LinkedIn oder Ecademy. Nur kann die Offenheit, etwa bei Orkut Angaben zu den sexuellen Vorlieben zu machen, durchaus nach hinten losgehen. Und wenn man bei Xing über Personen im Angestelltenverhältnis liest, dass sie einen neuen Job suchen, fragt man sich, ob das immer mit einverständigem Wissen der Chefs ins Netz gestellt wird. Kleine Dummheiten sind da schnell begangen und schon ist öffentlich gemacht, was eigentlich doch niemanden oder nur einen kleinen Freundeskreis etwas angeht. Was aber einmal im Netz steht, ist so gut wie nicht mehr daraus zu entfernen.

Die Freiheitsredner

Die Freiheitsredner,1 für die ich hier vor Ihnen stehe und diesen Vortrag halte, sind eine Gruppe von Bürgerinnen und Bürgern, die sich für eine bessere Balance zwischen Privatsphäre und Selbstbestimmung einerseits und den Kontrollrechten der staatlichen Sicherheitsbehörden andererseits einsetzen. Wir beobachten mit Sorge die zunehmende Einschränkung unserer Grund- und Freiheitsrechte im Namen von Sicherheit und Bequemlichkeit.

Wir möchten vermitteln, welche Bedeutung überwachungsfreie Räume für uns und unsere Gesellschaft haben. Wir möchten aufzeigen, wie groß die „Bedrohung“ durch Kriminalität und Terror wirklich ist und wie viel Sicherheit Überwachung tatsächlich bewirken kann.

Die Freiheitsredner sind ein freies Netzwerk von ehrenamtlich aktiven Bürgerinnen und Bürgern. Das Netzwerk wurde ursprünglich vom Arbeitskreis Vorratsdatenspeicherung (www.vorratsdatenspeicherung.de) ins Leben gerufen.

Wir gehören weder einer bestimmten politischen Richtung an, noch sind wir an eine Interessengruppe gebunden. Auf Einladung halten wir Vorträge über den Wert der Privatsphäre und den tatsächlichen Nutzen von Überwachung. Wir kommen an Schulen, Universitäten – wie hier und heute –, zu Vereinen und an andere Orte. An einen Vortrag kann sich eine Diskussion mit den Teilnehmern anschließen. Wir haben kein einheitliches festes Programm und auch keine vorgegebenen Inhalte. Gestaltung und Inhalte der Vorträge können Sie frei mit uns und unseren Rednerinnen und Rednern vereinbaren. Ergänzend können wir auch Informations- und Unterrichtsmaterialien zur Verfügung stellen, die Sie in eigenen Veranstaltungen nutzen können oder – und das wäre besonders schön – wenn Sie selbst als Freiheitsrednerin auftreten möchten.

Ich persönlich bin von Beruf freier Lektor und Autor, von meiner Ausbildung her promovierter Philosoph, Kommunikationswissenschaftler und Politologe. Ich bin davon überzeugt, dass wir als Gemeinwesen, als Gesellschaft auf die Dauer nur sicher und konstruktiv zusammenleben können, wenn wir uns unserer Mitgliedschaft in der Gemeinschaft bewusst sind und uns bereit zeigen, wenigstens in bescheidenem Rahmen für die Belange der Gesellschaft einzutreten, etwa durch ehrenamtliche Arbeit. Da mein Hauptinteresse im Bereich der Philosophie die Ethik und die politische Theorie sind, habe ich mich gerne den Freiheitsrednern angeschlossen.

Daten

Doch zurück zu den Daten. Personalisierte Daten, die zu einem Problem werden können, entstehen auf zwei Arten: erzwungenermaßen oder freiwillig und sie werden im Wesentlichen von zwei Stellen erhoben, staatlich oder privatwirtschaftlich. Im staatlichen Bereich werden mehr oder weniger notwendige Verwaltungs- und Überwachungsdaten erhoben, wobei bei allen Verwaltungsdaten alleine oder in Kombination mit weiteren Daten Überwachungsmöglichkeiten bestehen. Die Privatwirtschaft erhebt ebenfalls Verwaltungsdaten, die teilweise unumgänglich sind, denn kein Telefonanschluss lohnt sich für die Wirtschaft, wenn sie nicht auch Rechnungen für dessen Nutzung ausstellen kann. Teilweise geht die Datenerhebung aber auch über die unumgänglich nötigen Zwecke hinaus und dient in erster Linie dazu, den Kunden besser kennenzulernen. Wobei das Kennenlernen wenig mit freundlicher Anteilnahme am Kunden zu tun hat, sondern nur dem Zweck dient, ihm mehr verkaufen zu können. Drittens gibt es persönliche Daten, die wir Bürgerinnen und Bürger selbst aus verschiedensten Gründen zugänglich machen, von denen man aber genau überlegen sollte, welchem Zweck sie dienen und ob sie nicht auch zu unserem Nachteil verwendet werden können.

Daten, von Staats wegen

Wenden wir uns zunächst den staatlicherseits erhobenen Daten zu.

Ist-Zustand

Der Staat erhebt auf Bundes-, Länder- und kommunaler Ebene eine ganze Reihe von Verwaltungsdaten, die zu großen Teilen für die Funktion des staatlichen Gemeinwesens unumgänglich sind. So unbeliebt sie auch sind, es müssen beispielsweise Steuern erhoben werden. Städtebauliche Maßnahmen, Verkehrstechnik, Arbeitsmarktmaßnahmen, soziale Sicherungssysteme und eine ganze Reihe weiterer Planungs- und Durchführungsstellen benötigen umfangreiche Daten über die von ihrer Arbeit betroffenen Bürger, um ebendiese Arbeiten bewältigen zu können. All diese Daten können sehr sensibel sein, da sie eine ganze Menge über die Bürgerinnen und Bürger verraten: Einkommen, Familienstände, die allgemeine Lebenssituation. Insbesondere die Zusammenführung dieser Daten erlaubt weitgehende Rückschlüsse auf die Personen, die hinter den Datensätzen stehen. Deshalb ist eine suffiziente Datenschutzgesetzgebung und -kontrolle im Interesse aller Bürger. Und es gibt sicherlich einiges zu tun, in diesem Bereich.

Dramatischer sieht es jedoch mit den Daten aus, die explizit zur Überwachung von Sicherheit und Ordnung erhoben werden. In diesem Bereich kommt es automatisch zum Konflikt zwischen Sicherheit und Freiheit, denn die Durchführung von Überwachungsmaßnahmen schränkt das Selbstbestimmungsrecht der überwachten Personen ein. Hatte die Bundesrepublik Deutschland aufgrund ihrer Erfahrungen mit dem Nationalsozialismus und auf Druck der Alliierten nach ´45 noch eine recht freiheitliche Staatsordnung beschlossen, so nimmt dieser Staat die Freiheitsrechte seit den Notstandsgesetzgebungen Ende der Sechziger Jahre des letzten Jahhrunderts in zunehmendem Tempo zurück. Besonders die Terroranschläge vom 11. September 2001 und die nachfolgenden Terrorakte auf Djerba, in Madrid, London und anderen Orten führten zu einem sich immer schneller drehenden Maßnahmenkarussell, das die Bürgerinnen und Bürger vor Terrorismus, aber auch den Auswirkungen organisierter Kriminalität und anderem schützen soll. Den bisherigen Höhepunkt der Schutzmaßnahmen stellt der Gesetzeskomplex rund um die Vorratsdatenspeicherung dar.

Nach einem Gesetz, das CDU, CSU und SPD am 9. November 2007 gegen die Stimmen von FDP, Grüne und Linke beschlossen haben, wird seit Januar 2008 nachvollziehbar, wer mit wem in den letzten sechs Monaten per Telefon, Handy oder E-Mail in Verbindung gestanden oder das Internet genutzt hat. Bei Handy-Telefonaten und SMS soll auch der jeweilige Standort des Benutzers festgehalten werden. Anonymisierungsdienste sollen verboten werden. Mit Hilfe der über die gesamte Bevölkerung gespeicherten Verwaltungsdaten können nun Bewegungsprofile erstellt, geschäftliche Kontakte rekonstruiert und Freundschaftsbeziehungen identifiziert werden. Auch Rückschlüsse auf den Inhalt der Kommunikation, auf persönliche Interessen und die Lebenssituation der Kommunizierenden werden möglich. Zugriff auf die Daten erhalten Polizei, Geheimdienste, Staatsanwaltschaft und ausländische Staaten, die sich davon eine verbesserte Strafverfolgung versprechen.

Bisher durften Telekommunikationsanbieter nur die zur Abrechnung erforderlichen Verbindungsdaten speichern. Dazu gehörten Standortdaten, Internetkennungen und Email-Verbindungsdaten nicht. Der Kunde konnte verlangen, dass Abrechnungsdaten mit Rechnungsversand gelöscht werden. Durch die Benutzung von Pauschaltarifen konnte eine Speicherung zudem gänzlich vermieden werden, was etwa für Journalisten und Beratungsstellen wichtig sein kann. All diese Mechanismen zum Schutz sensibler Kontakte und Aktivitäten beseitigt die Vorratsdatenspeicherung.2

Wo liegt das Problem dabei? Die Aufzeichnung von Informationen über die Kommunikation, Bewegung und Mediennutzung jedes Bürgers stellt die bislang größte Gefahr für unser Recht auf ein selbstbestimmtes und privates Leben dar, denn die Vorratsdatenspeicherung betrifft alle:

Eine Vorratsdatenspeicherung greift unverhältnismäßig in die persönliche Privatsphäre ein: es wird festgehalten, wer wann mit wem in Kontakt gestanden hat. Auf entsprechenden Beschluss einer schon von der Menge der Anfragen überforderten Richterschaft hin, kann auch festgehalten werden, über was gesprochen oder geschrieben wurde. Und wenn die Kommunikation noch so harmlos ist – wen geht es etwas an, mit wem Sie was besprechen? Nur Sie selbst!

- Eine Vorratsdatenspeicherung beeinträchtigt berufliche Aktivitäten (z.B. in den Bereichen Medizin, Recht, Kirche, Journalismus) ebenso wie politische und unternehmerische Aktivitäten, die Vertraulichkeit voraussetzen. Dadurch schadet sie letztlich unserer freiheitlichen Gesellschaft insgesamt. Es werden vertrauliche Daten über Sie erhoben, denn nirgendwo entblößen Sie Ihre persönlichen Verhältnisse so wie gegenüber Ihrem Arzt, Ihrer Anwältin oder Ihren Seelsorgern. Auch wenn es gar nicht so dramatisch erscheint: Nun kann protokolliert werden, dass Ihr Vater an Demenz leidet und Sie ein Versorgungsproblem damit haben. Mitgeschrieben wird vielleicht, dass Sie sich schon bewusst waren, dass Sie bei Rot über die Ampel fuhren, obwohl Ihre Anwältin gerade Einspruch einlegt, nein, es sei noch gelb gewesen. Und was Sie beichten, steht nun nicht mehr allein zwischen Ihnen, Gott und dem Priester. Dazu kommt, dass die Überwachung von Journalisten und Informanten bestens dazu geeignet ist, die Kontrollfunktionen der Medien auszuschalten, so dass Mauscheleien – auch zu Ihrem ganz persönlichen Nachteil, beispielsweise bei teuren kommunalen Vergabeverfahren – Tür und Tor geöffnet werden.

- Eine Vorratsdatenspeicherung verhindert Terrorismus oder Kriminalität nicht. Sie ist unnötig und kann von Kriminellen leicht umgangen werden. Wegwerfhandys, Datenverschlüsselung, öffentliche und anonyme Internetzugänge – es gibt eine Vielzahl von Möglichkeiten, technische Überwachungsmaßnahmen zu umgehen. Die Profis aus den Bereichen Terror und Verbrechen kennen sie alle und nur die Dümmsten werden sich erwischen lassen. Was also am ehesten hängen bleibt, sind Informationen über ganz normale Bürgerinnen und Bürger. Ob diese Daten dann wirklich unbenutzt liegen bleiben, ist unsicher.

- Eine Vorratsdatenspeicherung verstößt gegen das Menschenrecht auf Privatsphäre und informationelle Selbstbestimmung. Art. 10, Abs. 1 des Grundgesetzes bestimmt: „Das Briefgeheimnis sowie das Post- und Fernmeldegeheimnis sind unverletzlich.“ Es fährt dann in Absatz 2 zwar damit fort, dass dieses Recht zum Schutze des Staates eingeschränkt werden kann, aber die derzeitige, ziel- und verdachtsunabhängige Gesetzgebung zur Vorratsdatenspeicherung schränkt das Grundrecht des Post- und Fernmeldgeheimnisses für alle Bürgerinnen und Bürger ein, ohne dass zunächst auch nur ein Anlass dafür gegeben wäre. Das widerspricht entschieden dem Geist des Grundgesetzes und ruft Art. 19, Abs. 2 auf den Plan: „In keinem Falle darf ein Grundrecht in seinem Wesensgehalt angetastet werden.“ Art. 20 GG, Absatz 4 fordert im Angesicht dieses Umstandes zum Widerstand gegen eine derartige Gesetzgebung auf.

- Eine Vorratsdatenspeicherung ist teuer und belastet Wirtschaft und Verbraucher. Um die technischen Maßnahmen umzusetzen, die für die Vorratsdatenspeicherung nötig sind, werden Investitionen nötig, die die Telekommunikationswirtschaft in erheblichem Maße belasten. Da diese Wirtschaftsunternehmen sind, werden sie die entstehenden Kosten nicht auf sich sitzen lassen, sondern ungepuffert an uns Userinnen und User weiterreichen. So finanzieren wir unsere Überwachung auch gleich brav selbst.

Das von CDU/CSU und SPD beschlossene Gesetz zur Einführung der Vorratsdatenspeicherung in Deutschland ist seit dem 1. Januar 2008 in Kraft. Am 31. Dezember 2007 hat der Arbeitskreis Vorratsdatenspeicherung Verfassungsbeschwerde gegen das Gesetz eingereicht.

Gefahren

Was aber ist so schlimm daran, dass der Staat personalisierte Daten erhebt? Schließlich hat eine ehrliche Bürgerin ja nichts zu verbergen? Darauf gibt es zwei Antworten:

- Doch, jede Bürgerin, jeder Bürger muss die Möglichkeit haben, etwas verbergen zu können, denn darin besteht das unumstößliche Recht auf eine Privatsphäre. Wer sich selbst transparent machen möchte, mag das tun und seine Steuererklärung auf Postkarten geklebt versenden, aber diese Transparenz darf nicht ohne Auswegmöglichkeit angeordnet werden.

- Schlimm an der derzeitigen Praxis der Datenerhebung und –verquickung sind das Missbrauchspotenzial und die Gefahr, unschuldig in Verdachtssituationen zu geraten. Letzteres führt zur nächsten Gefahr, der der freiwilligen Einschränkung des Rechts auf freie Meinungsäußerung durch Selbstzensur.

Das Missbrauchspotenzial ist gegeben, auch wenn ein massiver Missbrauch derzeit Spekulation ist. Noch haben wir ein an Gesetze und Gewaltenteilung mit gewissen Checks and Balances gebundenes Gemeinwesen. Der effektive Zugriff auf die gesamte technisch vermittelte Kommunikation stellt jedoch eine jetzt schon realisierbare, unbegrenzte Überwachungsmöglichkeit dar, die im staatlichen Missbrauchsfall geeignet ist, jegliche Opposition effektiv zu unterdrücken, wie man auch heute schon am Verhalten autoritärer und undemokratischer Staaten sehen kann. Es ist leicht, sich vorzustellen, was die Nationalsozialisten aus solch weitreichenden technischen Möglichkeiten hätten machen können. Zur bloßen Überwachung kommt dann übrigens auch noch die Möglichkeit der Datenmanipulation, der Nachrichtenfälschungen und der Nutzung zu Propagandazwecken als Missbrauchspotenzial hinzu.

Ist das paranoid? Dazu muss man die Frage beantworten, ob man dem Staat vertrauen kann. Seit 1945 hat sich in Deutschland ein zuverlässiger Rechtsstaat etabliert. Aber schon dieser Rechtsstaat lässt ein weitreichendes Kontrollbedürfnis erkennen, und sei dies nur, um einer vermeintlich gewichtiger werdenden Verantwortung, für Sicherheit sorgen zu müssen, gerecht zu werden. Diese Entwicklung und einige zu personifizierende Beispiele, wie etwa ein ehemaliger RAF-Anwalt, der auf dem Posten des Innenministers zum überengagierten Ordnungspolitiker wird, zeigen, dass es selbst gegenüber einem Rechtsstaat Anlass für ein gewisses Misstrauen gibt, das es angelegen erscheinen lässt, seinerseits den Staat und seine Entwicklung zu beobachten und gegebenenfalls Fehlentwicklungen öffentlichkeitswirksam publik zu machen.

Mit den beschriebenen Gefahren erschöpft sich das Missbrauchspotenzial bei weitem noch nicht, denn die staatlicherseits zusammengetragenen Datenberge wecken vielfältige Begehrlichkeiten. Es müssen ja nicht gleich der Staatsstreich und die Bedrohung durch eine geheime Staatspolizei sein. Schon jetzt zeigt sich etwa, dass die Wirtschaft Interesse hat, an Kommunikationsdaten zu kommen, etwa zum Zwecke der Verfolgung von echten wie vermeintlichen Urheberrechtsverletzungen. Und selbst im kleinsten Bereich droht Missbrauch. So sind beispielsweise Fälle von Polizeibeamten bekannt geworden, die den Überwachungsapparat dazu nutzten, die Freunde ihrer Kinder zu überprüfen. Warum dann nicht auch den Nachbarn, mit dem man im Streit über die Grundstücksgrenze ist? Der normale gesunde Menschenverstand sagt einem schon eindringlich, dass, wo Daten anfallen, die auch genutzt werden.

Die Zusammenführung von verschiedensten Daten und deren Interpretation führt zudem zu der nicht von der Hand zu weisenden Gefahr der falschen Verdächtigung. Schnell hat man vielleicht die falschen Bücher gekauft oder ausgeliehen, wohnt in der falschen Gegend, hat die falschen Bekannten oder besucht die falschen Webseiten. Gerade Geheimdienste arbeiten anerkanntermaßen nicht nur mit Beweisen, sondern auch mit Vermutungen, die aus semantischen oder anderen Netzen generiert werden können.

Das Gefahrenpotenzial der falschen oder voreiligen Verdächtigung führt zudem dazu, in den Köpfen der Bürgerinnen und Bürger eine Schere aufgehen zu lassen. Wenn man sich vorstellt – so eine naheliegende Überlegung – was da alles bei der allfälligen Überwachung auffallen könnte, so erscheint es vielleicht opportun, Selbstzensur zu üben und Dinge lieber nicht so zu sagen, wie man sie eigentlich meint oder sie gar nicht erst zu äußern. Auf diesem Weg wird eine weiteres Grundrecht, das auf freie Meinungsäußerung (Art. 5), gefährdet: „Jeder hat das Recht, seine Meinung in Wort, Schrift und Bild frei zu äußern und zu verbreiten […] Eine Zensur findet nicht statt.“ Und Letzteres stimmt auf dieser frühen Einschüchterungsstufe sogar: Eine Zensur findet nicht statt, wohl aber eine Selbstzensur.

Ausblick

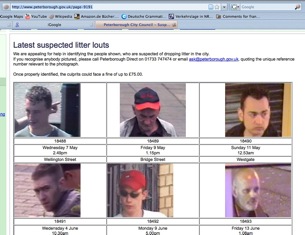

Blicke in die Zukunft geben keinen Anlass zur Vermutung, dass den Datensammlern ihre Leidenschaft abhanden kommen wird. Weitergehende Daten werden mit der zunehmenden Technisierung anfallen und die Möglichkeiten der Bürgerinnen und Bürger, den Überblick über das zu behalten, was mit ihren Daten passiert, weiter erschweren. Zum aktuell problematischen Gesetz zur Vorratsdatenspeicherung werden weitere sensible Entwicklungen stoßen. So wird derzeit bspw. die Videoüberwachung von Straßen und Plätzen forciert, die im Zusammenspiel mit automatischen Erkennungssystemen erlaubt, engmaschige Bewegungsprofile anzulegen. Aber nicht nur, wie man eigentlich annehmen sollte, für die Verfolgung oder Prävention von schweren Straftaten wird die Videoüberwachung genutzt. Zumindest international, etwa in den USA, Großbritannien und Singapur wird sie auch als Ordnungsmittel eingesetzt. Die englische Stadt Peterborough benutzt sie beispielsweise, um Personen zu verfolgen, zu bestrafen und im Internet an den Pranger zu stellen, die die Bürgersteige verschmutzen (http://www.peterborough.gov.uk/page-9191; vgl. auch „Big Brother 2.0“; c´t 24/2006).

Ob und wie diese und ähnliche Entwicklungen durch Gerichte eingeschränkt werden, wird abzuwarten bleiben. Aber richterlicherseits gibt es durchaus Bedenken, wie das Verbot der flächendeckenden Erfassung von KFZ-Kennzeichen vor einigen Monaten zeigte.

Solche Verbote beziehen sich aber oft auf einschränkende Gesetzesgrundlagen, die durch entsprechende Gesetzesänderungen relativ leicht entfernt werden können. Dass ein sich als Law & Order-Politiker gerierender Abgeordneter auf durchaus positives Echo im Wahlkreis setzen kann, lässt erwarten, dass sich relativ einfach Mehrheiten für solche Gesetzesänderungsvorhaben organisieren lassen.

Besonders mit Verweis auf die Gefahren durch den Terrorismus werden die sogenannten „anlassunabhängigen Recherchen“ im Internet zur Zeit vom Gemeinsamen Terror-Abwehr-Zentrum von Polizei und Geheimdiensten (sic!) verschärft. Das Schicksal der Onlinedurchsuchung ist derzeit ungewiss, verdient aber weitere Beachtung. In den USA wird eifrig an Analysesoft- und hardware geforscht, die die Überwachung des öffentlichen wie des virtuellen Raumes erleichtert.

Mehr und mehr halten funkende Etiketten, sogenannte Radio Frequency Identificationchips (RFIDs), Einzug in das tägliche Leben. Diese ermöglichen das unbemerkte und kontaktlose Auslesen von Daten. Beispielsweise in elektronischen Geräten, in Etiketten, Ausweisen und anderen Gegenständen ohne dass die Bürgerinnen und Bürger erfahren, was denn überhaupt für Daten ausgelesen werden, geschweige denn, dass sie dies verhindern könnten. Damit hinterlässt jede Trägerin eines Gegenstandes mit RFID-Etikett „digitale Fußspuren“ (Bauer et al. 84), die im Falle von Ausweisen zur Überwachung und im Falle von Wirtschaftsgütern zur Erfassung des Konsumverhaltens dienen können. Viele weitere Überwachungsmaßnahmen stehen zudem noch vor der Tür.

Zusammenfassend lässt sich nur auf das Deutlichste betonen, was der Bundesdatenschutzbeauftragte Peter Schaar schon 2006 gesagt hat:

„Es hat erhebliche Einschränkungen von Freiheitsrechten gegeben, insbesondere im Hinblick auf das informationelle Selbstbestimmungsrecht und den Datenschutz. Und zwar sowohl in Europa als auch – noch weitergehend – in den USA. Auch bei uns ist es so, dass regelmäßig nach jedem Anschlag oder Anschlagversuch nach zusätzlichen Befugnissen für die Sicherheitsbehörden gerufen wird. Manchmal drängt sich der Eindruck auf, es gäbe hier etliche Schubladen, in denen verschiedenste Vorschläge lagern. Man hat häufig das Gefühl, dass diese dann bei Bedarf aufgezogen und die darin enthaltenen Maßnahmen scheibchenweise durchgesetzt werden. Die Öffentlichkeit und die Parlamente sind in der Regel ja nicht bereit, das volle Programm sofort zu akzeptieren. Das gäbe einen Aufschrei. Es werden daher immer nur Teilmaßnahmen durchgesetzt, Schritt für Schritt neue Befugnisse eingeführt und bestimmte datenschutzrechtliche Schranken immer weiter abgesenkt oder letztlich sogar ganz fallen gelassen.“

Das bedeutet in Bezug auf die Behandlung von Daten durch den Staat:

Es gibt allen Grund, sich um die Zukunft der informationellen Selbstbestimmung – die ist immerhin ein unveräußerliches Grundrecht! – in Deutschland und weltweit große Sorgen zu machen.

Daten, privatwirtschaftlich erhoben

Sorgen bereitet auch die Entwicklung der Datenerhebung und -interpretation durch Wirtschaftsunternehmen. Und zwar nicht nur hinsichtlich des angesprochenen Aspekts, das die Wirtschaft gerne mehr über ihre Kunde erfahren möchte, um ihre Waren besser loszuwerden. Zum Problem wird eher, wenn die Datensammlungsergebnisse dazu führen, dass die Waren eben nicht mehr herausgerückt werden.

Zielgenaue Werbung und Kundenansprache kann unter Umständen ja sogar hilfreich sein, bei der Entscheidungsfindung über Anschaffungen oder Vertragsabschlüsse, etwa im Bereich Versicherungen. Im schlimmeren Fall ist diese Art des Targetings nervig, im schlimmsten Fall kann sie zu Überschätzung und Überschuldung beitragen, wenn der zielgenau angesprochene Kunde sich auf Anschaffungen und Verträge einlässt, die seine wirtschaftliche Leistungsfähigkeit übersteigen. Aber soviel Mündigkeit kann man vielleicht auch verlangen, dass das nicht das gravierendste Problem bei der privatwirtschaftlichen Datensammelei ist, denn darauf hat jede einzelne Einfluss. Wenig Einfluss hat man aber, wenn man in die Schusslinie der sogenannten Scoringverfahren gerät, bei denen die Bonität eines potenziellen Kunden anhand von weichen und nicht nachvollziehbaren Faktoren überprüft wird.

Scoringverfahren werden eingesetzt, um Vermutungen über die Einkommensverhältnisse und die Zahlungsfähigkeit und unterstellte Zahlungswilligkeit eines Kunden anzustellen. Mittels geheimgehaltener Berechnungsverfahren wird aus Faktoren wie Alter, Geschlecht, Nationalität, Herkunft, Wohngegend und allen sonst wie erreichbaren persönlichen soziodemographischen Daten ein sogenannter Score errechnet, anhand dessen potenzielle Kunden diskriminiert oder bevorzugt werden. Die Berechnungen laufen automatisiert ab, so dass man nicht auf einen nachdenklichen Sachbearbeiter hoffen darf, der auch einmal zwischen den Daten liest und so auf bessere Ergebnisse kommt als ein Computeralgorithmus. Schlechte Scores führen dann beispielsweise zu Kreditverweigerungen oder schlechteren Kreditkonditionen. Das kann existenzbedrohende Auswirkungen haben, wenn beispielsweise die rettende neue Arbeitsstelle die Anschaffung eines PKW bedingt, man aber aufgrund eines schlechten Scores kein Geld auftreiben kann und letztlich die Stelle absagen muss.

Bedenklich sind in Hinsicht auf von der Wirtschaft erhobene Daten auch Rabattsysteme wie Payback, die den Kunden wirklich zum gläsernen Kunden werden lassen. Nicht nur wird das Einkaufsverhalten zu Werbezwecken verwendet, es trägt auch als weicher Faktor zu den erwähnten Bonitätsvermutungen bei. Außerdem werden die Daten nachweislich an nicht am Rabattsystem offiziell teilnehmende Unternehmen verkauft. Die Daten des Payback-Kunden werden so munter weiter verteilt. Nach einer Studie des Unabhängigen Landesdatenschutzzentrums Schleswig-Holstein werden nicht nur persönliche Daten erfasst, sondern es sind auch Rückschlüsse auf die eingekauften Warengruppen möglich (vgl. Spiegel online). Zudem ist der Rabattvorteil vergleichsweise gering:

„Experten gehen davon aus, dass sich selbst eifrige Kartennutzer heute oft schlechter stellen als früher. Denn vor dem Fall des Rabattgesetzes durften die Händler ihren Kunden ganz offiziell drei Prozent einräumen. Verbraucher, die hartnäckig feilschten, erzielten bei größeren Anschaffungen unter der Hand nicht selten mehr als 30 Prozent. Davon können die Kunden nur noch träumen. In allen großen Warenhäusern ist Feilschen heute selbst beim Großeinkauf tabu – Rabatt bekommt nur, wer seine Anonymität aufgibt und die gerade passende Kundenkarte zückt. Und die bringt inzwischen meist nicht einmal die zwei Prozent Skonto, die seit jeher bei Barzahlung rauszuhandeln waren.“

Ein weiterer Problemkomplex sei hier nur noch kurz erwähnt, nämlich die Datenerhebungen der Wirtschaft, die diese über ihre Mitarbeiter anstellen. Probleme können hier im Falle von weitgehendem Eindringen ins Privatleben bis zu bedenklichen Maßnahmen der Arbeitsplatzüberwachung reichen, wie sie gerade erst in Form der Berichterstattung über Videoüberwachungen bei Einzelhandelsgeschäften wie Lidl oder Aldi publik gemacht wurden.

Daten, freiwillig zur Verfügung gestellt

Die wirksamste Datenhoheit besitzt die einzelne Person aber über jene Daten, die sie selbst in Umlauf bringt. Was man und frau über sich aussagen, suchen sie sich selbst aus und üben im Bereich der Datenwelten endlich einmal Autonomie aus. Doch auch hier gibt es einiges zu bedenken und es lauern echte Gefahren. Also gilt, bei der selbstgesteuerten Preisgabe von persönlichen Daten erst recht nachzudenken, auch wenn die angesagten Onlinewelten von MySpace und Schüler- und StudiVZ zu bedenkenloser Teilnahme einladen.

Denn man kann, wenn man die Nutzungsdaten von Social Networks liest, leicht den Eindruck bekommen als sei tot, wer keine Kontaktseite in mindestens einem dieser Dienste anbieten kann. Insbesondere junge Menschen unter 30 Jahren nutzen Social Networks mittlerweile mehrheitlich. In Deutschland sehr beliebt sind beispielsweise StudiVZ und SchülerVZ, Netzwerke also, in denen sich Personen bewegen, die bald auf den Arbeitsmarkt wollen und Bewerbungen schreiben werden. Allerdings sind die beiden VZs nur bedingt sicher vor dem Zugriff von Nichtschülern und –studenten. Auch gutinformierte Personalchefs besitzen unter Umständen Zugriff auf diese Netzwerke und schauen vielleicht einmal rein, um zu sehen, was die Bewerberin nicht in ihre Bewerbungsmappe geschrieben hat. Wenn dort dann zu lesen ist, dass der letzte Joint echt gut kam, man auf der vorletzten Party so was von breit war und dass man wegen dieses unheimlichen Liebeskummers vor drei Monaten drei Wochen lang einfach nicht zur Schule gehen konnte, dann bildet sich besagter Personalchef ein ganz eigenes Bild von der Bewerberin.

Zur ganz unmittelbaren Gefahr, über eigene Webauftritte Stalker, Sexualstraftäter und Kinderschänder anzuziehen, möchte ich aufgrund der sehr schlechten Datenlage nicht spekulieren, gehe jedoch davon aus, dass diese Gefahr besteht. Die c´t hat jedenfalls jüngst gezeigt, wie einfach es ist, Zugriff auf SchülerVZ zu nehmen und sich dort getarnt zu bewegen (Bager 2008). Es dürfte nicht schwer sein, Schülerinnen und Schüler kennenzulernen und sie beispielsweise zu Verabredungen zu bewegen.

Aber auch ältere und im Berufsleben etablierte Menschen sollten sich gut überlegen, wie sie sich im Netz darstellen. Einmal dort hinterlegte Informationen sind so gut wie nicht wieder zu löschen. Nehmen wir einmal die persönlichen Informationen eines Networks wie Orkut. Da werden per Formular neben den üblichen soziodemographischen Angaben auch die politische Überzeugung, sexuelle Vorlieben und Rauch- und Trinkgewohnheiten abgefragt.

Wer hier etwas einträgt, sollte wirklich wissen was er tut. Denn man kann den Zugriff auf diese Angaben zwar beschränken und beispielsweise nur Menschen gestatten, die man etwas näher kennengelernt hat. Aber kann man wissen, ob die diese Daten nicht weitergeben? Und was ist mit Hackerangriffen auf die Datenbanken von Orkut? Und ist das Unternehmen Orkut, eine Tochter von Google übrigens, selbst so vertrauenswürdig, dass man ihm anvertrauen kann, dass man ein Marihuana rauchender, literweise Caipirinha trinkender, auf Schaufensterpuppen stehender Linksradikaler ist? Ich wäre dazu zu misstrauisch. Passen Sie also auf, dass Sie nicht in die Google-Falle tappen.

Ärger kann sich auch einhandeln, wer sich dazu hinreißen lässt, Informationen oder Meinungen zu veröffentlichen, die der Vertraulichkeit unterliegen oder die den Tatbestand der Beleidigung erfüllen. Das sogenannte Web 2.0 lebt davon, dass es Möglichkeiten der Interaktion und zum Mitmachen anbietet. Und die werden reiflich genutzt. In den Foren des Heiseverlags gehen beispielsweise pro Sekunde (!) bis zu hundert Forumsbeiträge ein. Und Suchmaschinen dokumentieren diese Beiträge auf Jahre hinaus. So finde ich beispielsweise eigene Postings, die ich 1994 in Newsgroups hinterlassen habe, heute noch in Google-Suchen wieder. Wer nun also beispielsweise hingegangen ist und Anfang des Jahres bei einer spannenden Diskussion über die Zukunft des Nokia-Werkes in Bochum sich hat hinreißen lassen, zu erzählen, dass er Unterlagen im eigenen Betrieb gesehen hat, die auch davon berichteten, dass eine Abteilung aufzulösen sei, dann hat diese Person unter Umständen große Probleme damit, Betriebsgeheimnisse veröffentlicht zu haben. Kommt das erst Jahre später raus, kann man ihn immer noch deswegen feuern. Ebenso ist der Fall gelagert, wenn man aus Frust und Ärger die Bürokollegin im Internet als Schlampe und den Chef als Arschloch bezeichnet, am besten noch unter Nennung des Namens dieser Personen.

Das Internet kann ein wertvolles Instrument zur Eigenvermarktung darstellen. Ich möchte nicht so verstanden werden, dass ich von der Nutzung von Social Networks abrate. Ganz im Gegenteil habe ich persönlich einen Großteil meiner Kunden über derartige Netzwerke gewinnen können. Und ich nehme auch an nichtgeschäftlich orientierten Netzwerken teil. Nur nutze ich die ganz bewusst strategisch und stelle mich dort genauso dar, wie ich es zur Erreichung des jeweiligen Zwecks für sinnvoll halte. Auf herr-der-ringe-film.de und im Elbenwald weise ich auf meine Publikationen und Expertisen als Kenner des Fantasygenres hin – und bekomme daraufhin Anfragen, auf Conventions und Fantreffen Vorträge zu halten. Auf Xing ist mein beruflicher Lebenslauf ganz darauf getrimmt, meine Vielseitigkeit als Texter und Lektor hervorzuheben. Was Sie von mir nie lesen werden, ist dass ich mich am Rande einer Konferenz betrunken hätte und sei eine damit verbundene Anekdote auch noch so lustig. Ich nutze die Möglichkeit, persönliche Daten über mich publizieren um mein Bild in der Öffentlichkeit zu steuern. Und das kann sehr sinnvoll sein! Natürlich muss man das nicht so machen, aber man sollte zumindest bei jeder selbstgegebenen Information genau überlegen, ob sie sich nicht als nachteilig oder gar gefährlich erweisen kann.

Was tun?

Das war ein kleiner, ein sehr kleiner Abriss der Gefahren, die im Zusammenhang mit der Entstehung und Speicherung persönlicher Daten auftreten können. Was aber ist zu tun, nachdem einige grundlegende Gefahren erkannt wurden?

Zunächst hängt, was machbar ist, davon ab, um welches Datenschutzproblem es sich handelt. Man kann sich angewöhnen, eigene Daten so wenig wie möglich zu verbreiten oder die Veröffentlichung eigener Daten steuern lernen. Man kann gegen unrechtmäßige aber auch gegen zweifelhafte Datenerhebungsmethoden gerichtlich vorgehen, was umständlich, zeitaufwendig und teuer ist. Aber solche Fälle kann man wenigstens auch Daten- und Verbaucherschutzorganisationen anzeigen, die mit publizistischen und/oder juristischen Mitteln effektiver dagegen vorgehen können als Privatpersonen. Auch die Technik kann zum Datenschutz eingesetzt werden. In einem Gutachten von Prof. Alexander Roßnagel erläutert dieser eine ganze Reihe bestehender und zukünftiger technischer Möglichkeiten, die Datensammelei zu erschweren (Roßnagel 2007, bes. Kap. 3 und 4). Mit geringem Aufwand kann man sich aber auch selbst schützen, indem man beim Surfen im Internet Anonymisierer benutzt, die Sicherheitseinstellungen der Browser ausreizt und bei der Datenspeicherung wie beim E-Mail-Verkehr Verschlüsselungstechniken einsetzt. Alle diese softwareseitigen Maßnahmen sind als Open Source kostenlos einsetzbar.

Mir erscheint zunächst jedoch viel wichtiger, dass Sie und die Bevölkerung überhaupt und weltweit ein Risikobewusstsein entwickeln. Meines Erachtens nach besteht das Hauptproblem beim Datenschutz in mangelndem Problembewusstsein. Besonders da, wo der Staat Maßnahmen ergreift, tut er das doch – so scheint es – nur zu Schutzzwecken und zur Gefahrenabwehr. Und die Wirtschaft erhebt Daten, um bessere und zielführendere Dienstleistungen anbieten zu können. Und überhaupt ist es doch so, dass wir Bürgerinnen und Bürger doch nichts zu verbergen haben. Vielleicht hegen wir die eine oder andere Vorliebe, von der wir nicht wollen, dass Nachbarn und Kollegen davon wissen. Aber diese Dinge stehen doch nicht auf dem Magnetstreifen der Payback-Karte oder im Fingerabdruck meines neuen Reisepasses zu lesen. So what?

So what? Ihre Privatheit bricht eben doch auf! Das sollte als Problembewusstsein geweckt werden. Aus der Vielzahl heutzutage anfallender Daten lässt sich durch Verknüpfung eben doch ein genaues Profil Ihrer Person und Ihrer Vorlieben erstellen. Das aber geht niemanden etwas an, gerade weil sie kein Verbrecher oder Terrorist sind. Und wir sind auch nicht nur Konsumenten. Nahezu alle seit dem 11. September 2001 weltweit eingeleiteten Rasterfahndungsmethoden haben die Welt kein bisschen sicherer gemacht. Wenn Anschläge wie in London oder auch bei uns in Deutschland vereitelt wurden, so war dies ausschließlich klassischer Polizei- und Ermittlungsarbeit zu verdanken. Und nein – absolute Sicherheit gibt es nicht und wird es nie geben. Deshalb sollten wir uns an den Gedanken gewöhnen und ihn dann auch verteidigen, dass wir eben doch etwas zu verbergen haben … und zwar unsere Daten, soweit wie möglich. Denn heutzutage gilt: „Unter den Bedingungen der elektronischen Datenverarbeitung gibt es kein belangloses personenbezogenes Datum mehr“ (Schröder 2008).

Und das sind jetzt nur Überlegungen gewesen, die für ein rechtsstaatlich organisiertes Gemeinwesen wie das unsere angestellt wurden. Stellen Sie sich einmal vor, der simbabwische Diktator Robert Mugabe wäre unser Präsident und hätte diesen ausgefeilten technischen Apparat zur Verfügung …

Ich danke Ihnen für Ihre Aufmerksamkeit!

1In den nächsten drei Absätzen sowie überhaupt im Folgenden findet immer wieder Material Verwendung, das von den Freiheitsrednern (www.freiheitsredner.de) und dem Arbeitskreis Vorratsdatenspeicherung (www.vorratsdatenspeicheurng.de) öffentlich und unentgeltlich zu Informationszwecken zur Verfügung gestellt wird. Zwecks besserer Lesbarkeit bei Weiterverwendung dieses Vortragstextes weise ich die entsprechenden Stellen nicht als Zitat aus. Diese für eher ungewöhnliche und für bspw. einen wissenschaftlichen Text nicht akzeptable vorgehensweise wird dadurch gedeckt, dass sowohl die zitierten Texte unter der Creative Commons License stehen als auch alle auf polyoinos veröffentlichten Texte, wie mehrfach auf der Site betont, unter der gleichen Lizenz veröffentlicht werden.

2All relevanten Informationen zur Vorratsdatenspeicherung finden Sie beim „Arbeitskreis Vorratsdatenspeicherung“.

Literatur

Arbeitskreis Vorratsdatenspeicherung und Freiheitsredner: Verschiedene, nicht näher ausgezeichnete Materialien, alle zu finden unter www.vorratsdatenspeicherung.de.

Bager, Jo: Dabei sein ist alles. Das Phänomen SchülerVZ. In: c´t 5/2008. 92-94.

Bauer, Matthias/ Fabian, Benjamin/ Fischmann, Matthias/ Gürses, Seda/ Schüler, Peter: Angefunkt, aufgezeichnet, versilbert. In: c´t 12/2008. 84-87.

Bomsdorf, Clemens/ Kerbusk, Klaus-Peter/ Scheede, Martin: Erst Gas geben, dann bremsen. In: Der Speiegel 49/2003. 96.

Roßnagel, Alexander: Datenschutz in einem informatisierten Alltag. Gutachten im Auftrag der Friedrich-Ebert-Stiftung. Berlin: Friderich-Ebert-Stifutng. 2007. [WWW-Dokument; URL: http://library.fes.de/pdf-files/stabsabteilung/04548.pdf, zit. am 21.7.2008, zit. am 20.7.2008]

Schröder, Burkhard: Verfassungsgericht präzisiert Grundrecht auf informationelle Selbstbestimmung. In: Telepolis v. 12.3.2008. [WWW-Dokument; URL: http://www.heise.de/tp/r4/artikel/27/27480/1.html, zit. am 23.7.2008]

(Bochum 7/2008)